安全生产信息化管理新系统 构建网络与信息安全软件开发新范式

随着工业化与信息化的深度融合,安全生产管理正经历着深刻的数字化转型。安全生产信息化管理新系统的构建,已不再仅仅是对传统业务流程的简单数字化复制,而是迈向一个以数据驱动决策、智能预警、闭环管理为核心的新型管理模式。在这一进程中,网络与信息安全不再仅仅是辅助保障,而是贯穿于新系统设计与开发全生命周期的核心支柱。其相关软件的开发,正催生出一套兼顾效能与韧性的新范式。

一、 新系统架构下的安全内生需求

传统的安全生产管理系统往往侧重于流程记录与事后追溯,安全防护多为外挂式。而新一代信息化管理系统依托物联网、云计算、大数据和人工智能技术,实现了对生产环境、设备状态、人员行为的实时感知、智能分析与超前预警。这种“实时、互联、智能”的特性,使得系统本身面临着更为复杂的安全挑战:

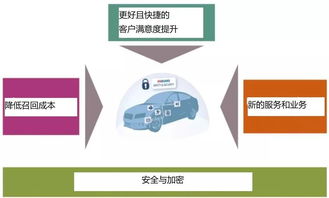

- 数据安全边界泛化:海量传感数据、视频数据、工艺数据在云、边、端之间频繁流动,数据采集、传输、存储、处理的全链路都需要加密与完整性保护。

- 控制安全风险加剧:系统与物理生产过程的交互日益紧密,一旦核心控制指令或关键参数被篡改、中断,可能直接引发安全事故。

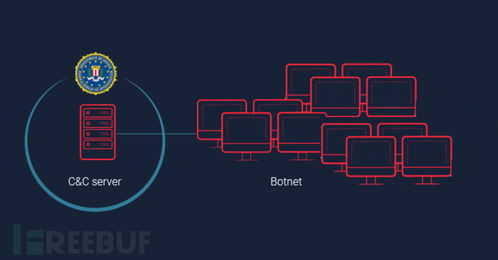

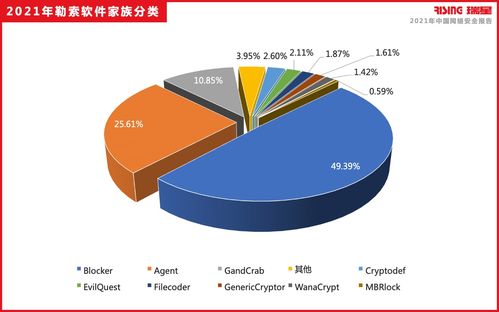

- 新型威胁层出不穷:供应链攻击、高级持续性威胁(APT)、针对工控协议的恶意代码等,对系统的主动防御和应急响应能力提出更高要求。

因此,新系统的网络与信息安全软件开发,必须秉持 “安全左移” 和 “纵深防御” 理念,将安全能力内嵌至系统的每一个模块与交互环节。

二、 网络与信息安全软件开发的核心理念与关键技术

为应对上述挑战,相关软件开发需聚焦以下几个核心维度:

- 以身份为中心的零信任架构(ZTNA):摒弃传统的“内网即安全”假设,对系统内的每一个访问请求(无论来自内部还是外部)进行持续的身份验证、设备健康度检查和最小权限授权。软件开发需集成强大的身份管理与访问控制(IAM)模块,并实现动态策略执行。

- 全生命周期数据安全治理:开发工作需围绕数据分类分级,集成数据脱敏、加密(传输层与存储层)、数据防泄漏(DLP)以及可追溯的审计日志功能。特别是对于生产工艺参数、安全事故报告等敏感数据,需实现细粒度的访问控制与操作留痕。

- 融合工控特性的纵深防御体系:软件应构建从网络边界、区域隔离到主机防护的多层防御。这包括:

- 工业防火墙与入侵检测/防御系统(IDS/IPS):能够深度解析Modbus、OPC UA等工控协议,识别并阻断异常指令和攻击流量。

- 终端安全加固:对服务器、工程师站、操作员站等实施白名单管理、漏洞扫描与补丁管理,防止恶意软件植入。

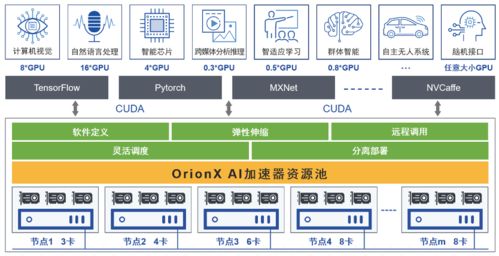

- 安全监测与态势感知(SOC):通过集中管理平台,汇聚全网日志、流量和告警信息,利用大数据分析和机器学习技术,实现威胁可视化、风险研判和联动处置。

- 强化应急响应与业务连续性:软件开发必须包含完备的备份恢复、容灾切换机制。安全事件应急响应模块应实现预案数字化、流程自动化,确保在遭受攻击或发生故障时,能快速定位、隔离和恢复,最大限度保障安全生产业务不中断。

三、 开发实践:敏捷、合规与持续交付

在具体开发实践中,需要遵循以下原则:

- 敏捷安全(DevSecOps):将安全要求融入需求分析、设计、编码、测试、部署、运维的每一个敏捷迭代周期中,通过自动化安全工具(如SAST/DAST/SCA)进行持续检测,而非在开发末期进行集中“补漏”。

- 合规性驱动:严格遵循《网络安全法》、《数据安全法》、《关键信息基础设施安全保护条例》以及行业安全生产相关标准(如等保2.0),将合规要求转化为具体的安全功能与配置。

- 持续监控与优化:系统上线后,安全软件的运维模块需提供持续的风险评估、威胁狩猎和策略调优能力,形成“防护-监测-响应-优化”的闭环,动态适应不断变化的威胁环境。

****

安全生产信息化管理新系统的成功,离不开坚实可靠的网络与信息安全底座。面向未来的安全软件开发,正从单一的防护产品交付,转向提供覆盖系统全生命周期的、内生的、智能化的安全能力。这要求开发者不仅精通信息技术,更要深刻理解工业安全生产的业务逻辑与风险特性,通过技术与管理的深度融合,最终构筑起一道守护生命与财产安全的数字“防火墙”,为企业的可持续发展保驾护航。

如若转载,请注明出处:http://www.gxt2020.com/product/40.html

更新时间:2026-03-01 19:40:24